U ponedjeljak smo vas obavijestili o prvi AirTag hak, o čemu se pobrinuo njemački stručnjak za sigurnost. Konkretno, uspio je provaliti u mikrokontroler i prepisati firmver, zahvaljujući čemu je mogao postaviti proizvoljan URL koji se zatim prikazuje tražiocu kada je proizvod u Lost modu. Još jedna zanimljivost proletjela je danas internetom. Drugi stručnjak za sigurnost, Fabian Bräunlein, smislio je način da iskoristi mrežu Find za slanje poruka.

To može biti zanima vas

Šta je Find Network

Hajde da se prvo ukratko podsetimo šta je mreža Najít zapravo. To je grupa svih Apple proizvoda koji mogu međusobno i sigurno komunicirati. To je ono što Apple prvenstveno koristi za svoj AirTag lokator. Sa svojim vlasnikom dijeli relativno detaljnu lokaciju čak i kada se udalje jedan od drugog nekoliko kilometara. Dovoljno je da neko sa iPhone-om prođe pored, na primjer, izgubljenog AirTag-a. Dva uređaja se odmah povezuju, iPhone zatim šalje informaciju o lokaciji lokatora u sigurnom obliku, a vlasnik tako može otprilike vidjeti gdje bi se mogao nalaziti.

Zloupotreba mreže Find

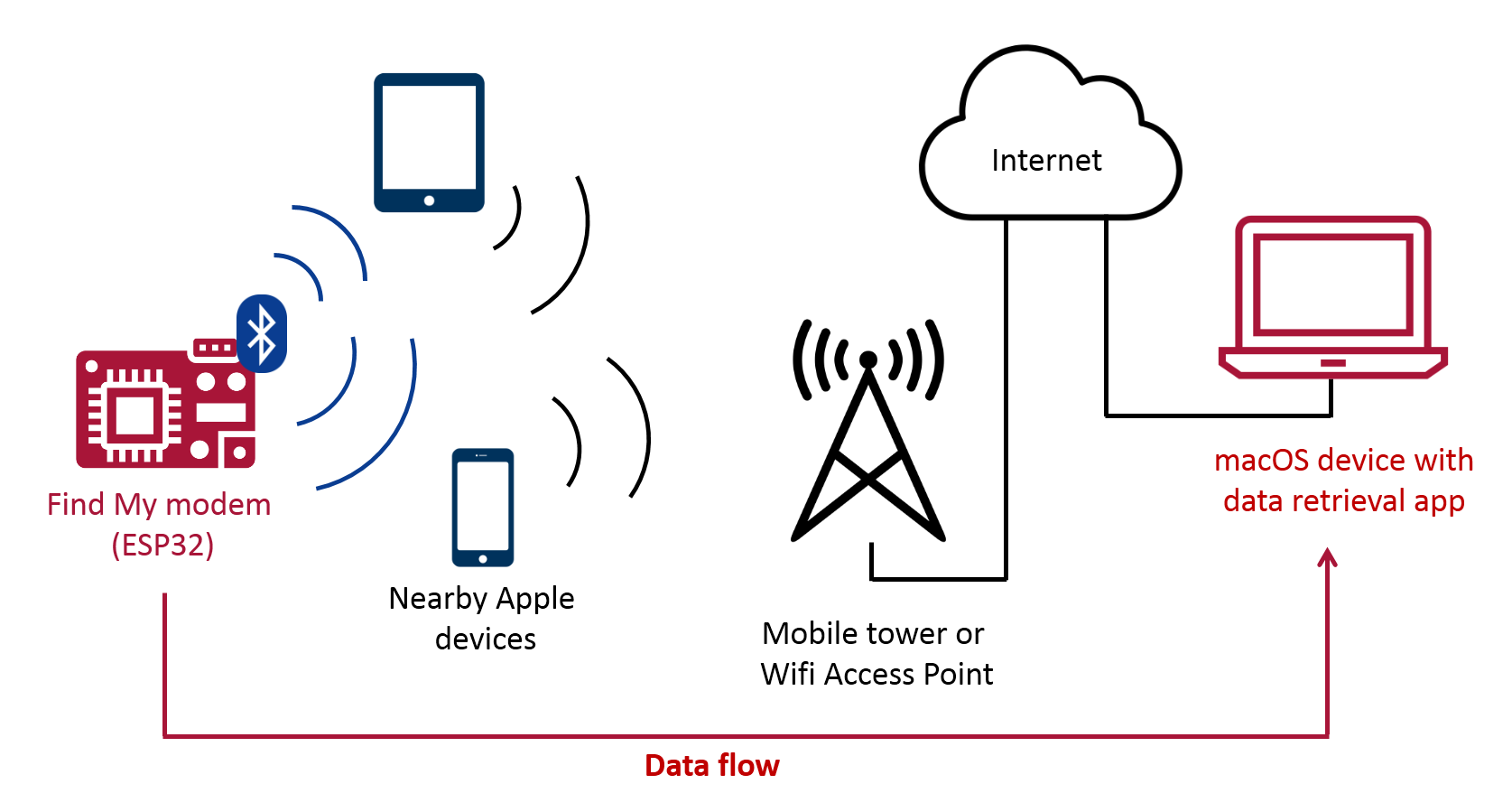

Pomenuti stručnjak za sigurnost imao je jedno na umu. Ako je moguće na ovaj način slati informacije o lokaciji preko mreže, čak i bez internet konekcije (AirTag se ne može spojiti na internet - prim. urednika), možda bi se to moglo koristiti i za slanje kraćih poruka. Bräunlein je bio u stanju da iskoristi upravo to. U svojoj demonstraciji, on je takođe pokazao koliko veliki tekst zapravo može da se pošalje iz samog mikrokontrolera, koji pokreće sopstvenu verziju firmvera. Ovaj tekst je naknadno primljen na unaprijed pripremljenom Macu, koji je također bio opremljen vlastitom aplikacijom za dekodiranje i prikaz primljenih podataka.

Za sada nije sasvim jasno da li bi ovaj postupak mogao postati opasan u pogrešnim rukama, ili kako bi se mogao zloupotrebiti. U svakom slučaju, na internetu postoje mišljenja da Apple ovako nešto neće moći tako lako spriječiti, paradoksalno zbog velikog naglaska na privatnosti i prisutnosti end-to-end enkripcije. Vještak je na svoj način detaljno opisao cijeli proces blog.

To može biti zanima vas

Adam Kos

Adam Kos